A Microsoft corrigiu uma vulnerabilidade do tipo worm no Microsoft Teams, sua plataforma de chat, vídeo e colaboração, que poderia permitir que invasores assumissem o controle de toda a lista de contas do aplicativo apenas enviando aos participantes um link malicioso para uma imagem aparentemente inocente.

A falha, que impacta as versões para desktop e também web do aplicativo, foi descoberta por pesquisadores de segurança cibernética da empresa CyberArk. Depois que as descobertas foram divulgadas no dia 23 de março, a Microsoft corrigiu a vulnerabilidade e liberou o patch em uma atualização lançada no dia 20 de abril.

“Mesmo que um invasor não colete muitas informações de uma conta do Microsoft Teams, ele ainda poderá usá-la para se movimentar por toda a organização. (como um worm) “, afirma Omer Tsarfati , da CyberArk .

“Eventualmente, o invasor pode acessar todos os dados das contas das equipes da organização – reunindo informações confidenciais, informações sobre reuniões e calendários, dados competitivos, segredos, senhas, informações particulares, planos de negócios etc.”, completa Omer Tsarfati.

O desenvolvimento e a descoberta de vários casos de ataques deste tipo, que estão sendo descobertos nos últimos dias em todo o mundo, ocorre quando softwares de videoconferência, como Zoom e o Microsoft Teams, estão testemunhando um aumento sem precedentes em sua demanda, pois, empresas, estudantes e até funcionários do governo em todo o mundo são forçados a trabalhar e socializar em casa durante o período de isolamento social devido a pandemia do coronavírus.

Entendendo a vulnerabilidade:

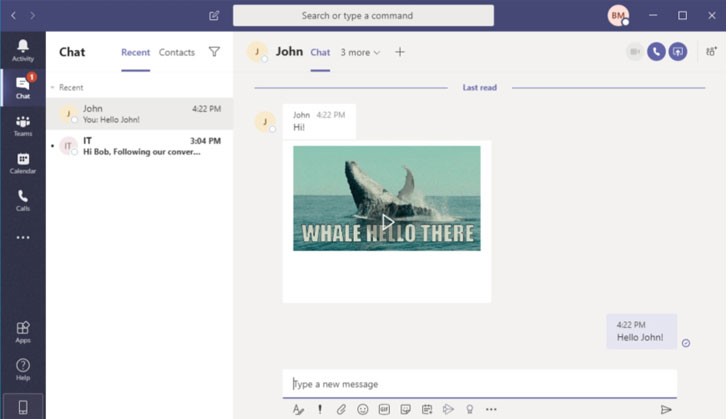

A falha decorre da maneira como o Microsoft Teams lida com as autenticações para recursos de imagem. Sempre que o aplicativo é aberto, um token de acesso, JSON Web Token (JWT), é criado durante o processo, o que permite que o usuário visualize imagens compartilhadas por uma ou várias pessoas em uma conversa, como demonstra a imagem abaixo:

Os pesquisadores da CyberArk descobriram que foram capazes de se apossar de um cookie (chamado “authtoken“) que concede acesso a um servidor de recursos (api.spaces.skype.com) e o usaram para criar o “token do skype” mencionado acima, fornecendo assim permissões ilimitadas para enviar mensagens, ler mensagens, criar grupos, adicionar novos usuários ou remover usuários de grupos, alterar permissões em grupos por meio da API do Teams.

E isso não é tudo! Como o cookie authtoken deve ser enviado para o endereço teams.microsoft.team, ou qualquer um de seus subdomínios, os pesquisadores disseram ter descoberto outros dois subdomínios (aadsync-test.teams.microsoft.com e data-dev.teams.microsoft.com) que eram suscetíveis a ataques de controle.

“Se um invasor puder de alguma forma persuadir e forçar um usuário a visitar um dos subdomínios que foram controlados, o navegador da vítima enviará esse cookie ao servidor do invasor, e o atacante (após receber o authtoken) poderá criar um token do skype“, afirmaram os pesquisadores. “Depois de fazer tudo isso, o atacante pode roubar os dados da conta do Microsoft Teams da vítima”.

Uma vez armado com os subdomínios comprometidos, um invasor pode explorar a falha apenas enviando um link malicioso, digamos um GIF, para uma vítima inocente ou para todos os membros de um chat em grupo. Assim, quando os destinatários abrem a mensagem, o navegador tenta carregar a imagem, mas não antes de enviar os cookies de autenticação automática para o subdomínio comprometido.

O atacante pode se aproveitar desse cookie de autenticação automática para criar um token do skype e, portanto, acessar todos os dados da vítima. Essa situação fica pior, pois o ataque pode ser realizado por qualquer pessoa, mesmo que ela não seja um membro da organização, desde que a interação envolva uma interface do chat, como um convite para uma reunião ou mesmo para uma possível entrevista de emprego, o que nos dias de hoje é algo bem comum.

“A vítima nunca saberá que foi atacada, tornando a exploração dessa vulnerabilidade furtiva e perigosa”, alertam os pesquisadores.

Ataques desse tipo só aumentam:

A mudança para o regime de trabalho em home office em meio à pandemia contínua do COVID-19 e o aumento da demanda por serviços de videoconferência tornaram esse tipo de ataque uma tática lucrativa para os invasores roubarem credenciais e distribuírem malware. Pesquisas recentes da Proofpoint e da Anormal Security descobriram campanhas de engenharia social pedindo aos usuários para participar de uma reunião utilizando o aplicativo Zoom ou do Cisco WebEx clicando em links maliciosos projetados para roubar credenciais de login.

É importante todos tem a consciência de que os cybercriminosos estão sempre se reinventando e atualizando suas técnicas de ataques de acordo com os acontecimentos mais recentes. Diante dessas ameaças emergentes, é altamente recomendável que os usuários tomem cuidado com os golpes de phishing e também que garantam que o software de videoconferência, seja o Microsoft Teams ou outro qualquer, esteja atualizado.

Fonte: CyberArk, SecurityWeek

[wp-review id=”17439″]