[vc_row][vc_column][vc_column_text]

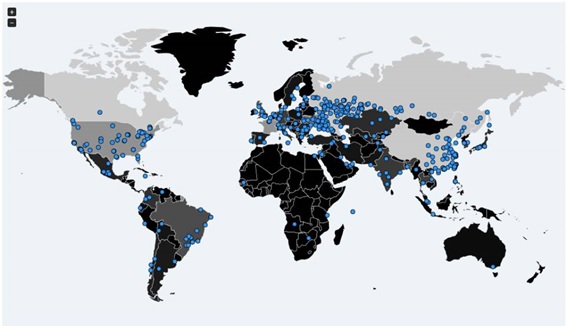

O ataque do wannacry atingiu 70 países.

O ataque massivo global conhecido como wannacry, que já atingiu cerca de 70 países no mundo, teve início na manhã de hoje, 12/05, quando a Telefônica em sua sede central localizada na cidade de Madri reportou que foi invadida pelo ransomware tendo que orientar todos seus trabalhadores a desligar seus computadores. Algumas horas mais tarde, o serviço de saúde britânico (NHS) confirmou ter sofrido com o mesmo ataque, de um vírus conhecido conhecido como “Wanna Decryptor”, em seu ambiente, que atingiu pelo menos 16 hospitais no Reino Unido e também outras empresas do setor.

- O Ransomware, modelo de ataque realizado, aproveita a recente vulnerabilidade do Windows para propagar em forma de worm. Esse modelo de ataque criptografa os dados da vítima, impedindo acesso e uso dos computadores e outros equipamentos.

- O WCry pede, em média o pagamento de 0,1675 bitcoins para liberar os equipamentos e devolver o acesso aos dados bloqueados. Esse valor equivale a aproximadamente 300 dólares.

Ferramentas da NSA foram utilizadas no ataque.

No dia 14 de abril, o site de hacker The Shadow Brokers publicou uma grande quantidade de ferramentas pertencentes ao arsenal da Equation Groups (vinculado a NSA), disponíveis, também, no repositório de Github de misterch0c. As recentes vulnerabilidades graves do Windows batizadas como EternalBlue, demonstram, inicialmente, serem o vetor do ataque.

A diferença do ataque realizado hoje, pelo “Wanna Decryptor”, e outros tipos de ransomware que utilizam principalmente ataques de phishing para outros usuários que auto infecção, é que este novo método utiliza uma vulnerabilidade para propagar e expandir, por meio da execução de comandos remotos através da SMB – Server Message Block (MS17010), que distribui os vírus para demais máquinas que estão conectadas à mesma rede.

Contra medidas recomendadas:

- Endpoint com Sandboxing, IPS e IDS

- Bloqueio das portas 138, 139 y 445 (tanto TCP como UDP)

- Instalação urgente no último patch (ms17-010)

- Firewall com assinaturas de rede AV, IDS e IPS

WanaCrypt0r 2.0 ransomware “Wanna Cry” (WCry/WannaCry)

Esse ransomware criptografa todos os documentos com extensões populares e adiciona uma extensão .WNCRY e além disso cria um documento de texto no HD na vítima chamado @[email protected].

WannaCry criptografa arquivos com as seguintes extensões, acrescentando .WCRY ao final do nome do arquivo:

- .123

- .3dm

- .3ds

- .3g2

- .3gp

- .602

- .7z

- .ARC

- .PAQ

- .accdb

- .aes

- .ai

- .asc

- .asf

- .asm

- .asp

- .avi

- .backup

- .bak

- .bat

- .bmp

- .brd

- .bz2

- .cgm

- .class

- .cmd

- .cpp

- .crt

- .cs

- .csr

- .csv

- .db

- .dbf

- .dch

- .der

- .dif

- .dip

- .djvu

- .doc

- .docb

- .docm

- .docx

- .dot

- .dotm

- .dotx

- .dwg

- .edb

- .eml

- .fla

- .flv

- .frm

- .gif

- .gpg

- .gz

- .hwp

- .ibd

- .iso

- .jar

- .java

- .jpeg

- .jpg

- .js

- .jsp

- .key

- .lay

- .lay6

- .ldf

- .m3u

- .m4u

- .max

- .mdb

- .mdf

- .mid

- .mkv

- .mml

- .mov

- .mp3

- .mp4

- .mpeg

- .mpg

- .msg

- .myd

- .myi

- .nef

- .odb

- .odg

- .odp

- .ods

- .odt

- .onetoc2

- .ost

- .otg

- .otp

- .ots

- .ott

- .p12

- .pas

- .pem

- .pfx

- .php

- .pl

- .png

- .pot

- .potm

- .potx

- .ppam

- .pps

- .ppsm

- .ppsx

- .ppt

- .pptm

- .pptx

- .ps1

- .psd

- .pst

- .rar

- .raw

- .rb

- .rtf

- .sch

- .sh

- .sldm

- .sldx

- .slk

- .sln

- .snt

- .sql

- .sqlite3

- .sqlitedb

- .stc

- .std

- .sti

- .stw

- .suo

- .svg

- .swf

- .sxc

- .sxd

- .sxi

- .sxm

- .sxw

- .tar

- .tbk

- .tgz

- .tif

- .tiff

- .txt

- .uop

- .uot

- .vb

- .vbs

- .vcd

- .vdi

- .vmdk

- .vmx

- .vob

- .vsd

- .vsdx

- .wav

- .wb2

- .wk1

- .wks

- .wma

- .wmv

- .xlc

- .xlm

- .xls

- .xlsb

- .xlsm

- .xlsx

- .xlt

- .xltm

- .xltx

- .xlw

- .zip

Imagen Wana Decrypt0r 2.0

Mapa ao vivo das infecções

Mais Informações

https://www.symantec.com/connect/blogs/what-you-need-know-about-wannacry-ransomware

[/vc_column_text][/vc_column][/vc_row]