Como surgem as ameaças digitais e de que maneiras elas vão parar em sua rede ou computadores? Entenda ao quê e porque você está exposto.

Elas simplesmente aparecem… ou não. Como surgem as ameaças digitais e como elas vão parar nos computadores de sua empresa?

Provavelmente você nunca se perguntou. Existe, e essa é a verdade, uma razão para todo tipo de malware ou tentativa de invasão e corrupção de sistemas. A era dos vírus de computador que apenas “pregavam peças” se foi e agora falamos em crimes virtuais.

Caos e ganância

Soa um pouco piegas colocar as coisas desse modo, mas é a mais pura verdade. A maioria dos ataques e ameaças virtuais têm apenas dois objetivos iniciais: ou pretendem causar confusão e caos, ou criar vantagens para os criadores.

Desenvolvedores mal intencionados são o ponto de origem de qualquer script malicioso ou malware. Pode-se dizer o mesmo de ataques de DdoS e outras práticas relacionadas ao roubo de senhas e identidades.

Destruição e o jogo de egos do mundo hacker

Parte daquilo que vemos nos filmes é uma realidade, quando falamos em hackers e criminosos virtuais. Existe, nesse meio, uma constante disputa – o resultado dessa eterna batalha é o caos e a destruição de dados e informações alheias. Neste tipo de origem, o desenvolvedor mal intecionado não visa necessariamente prejudicar um usuário ou sistema específico, mas sim criar um rastro de destruição que faça com que ele ganhe maior notoriedade entre seus pares. Muitas ameaças e ataques costumam surgir dessa maneira:

- Exploits e ataques a vulnerabilidades de softwares de grandes marcas

- Ataques de DdoS a servidores de grandes empresas e corporações, ou mesmo governos

- Criação de malwares de baixo nível de ameaça, porém de rápida proliferação

- Desenvolvimento de trojans e spywares que permitam aos hackers acionar múltiplas máquinas “zumbis” para realizar seus ataques

- Criação de scripts maliciosos complexos, de difícil detecção, mas não necessariamente de grande poder de destruição

Esse perfil de ameaça é resultado de um jogo. Hackers e desenvolvedores de todo o mundo querem não apenas subir seu cacife dentro da comunidade, mas muitas vezes apresentar a grandes empresas um “portfólio” que comprove suas habilidades. Há casos de hackers que, mesmo após permanecerem presos por algum período por conta de crimes virtuais, garantiram excelentes empregos em grandes empresas de desenvolvimento de softwares ou sistemas.

Problemas de relacionamento profissionais

Dificilmente esse tipo de problema resulta em ameaças sofisticadas – geralmente estamos falando em problemas de uso indevido de acesso, dados vazados ou extraviados ou perda de arquivos. Funcionários ou colaboradores de empresas que as deixam por conta de problemas de relacionamento podem criar ameaças empresariais.

Desde um simples furto de arquivos relavantes, passando pelo uso indevido de acesso e chegando ao cúmulo da divulgação de senhas, chaves de acesso e afins. Embora sistemas modernos de endpoint protection e uma boa política de segurança da informação possam ajudar, um RH forte é o que manda aqui.

Entretanto, em alguns casos isolados, problemas com ex-funcionários podem gerar ataques a empresas específicas. Profissionais de TI e desenvolvimento de softwares podem criar bombas ao deixar a empresa em maus lençóis.

Além de dominarem técnicas diversas, esses ex-funcionários conhecem a arquitetura de dados e os sistemas de segurança de seus empregadores em minúcias. Muitas pragas digitais começam com ex-funcionários atacando maus empregadores, e terminam infectando milhares de redes em todo o mundo.

O jogo dos milhões

Mas os românticos hackers de filmes, ávidos por mostrar seu potencial ou defender ideologias, são apenas a ponta do iceberg. Worms atuais vêm sendo convertidos e modificados por hackers que visam exclusivamente enormes ganhos financeiros com suas ameaças.

Nessa modalidade que vem causando o terror entre grandes empresas que trabalham basicamente com conteúdo e informação, hackers mal intencionados sequestram dados e arquivos e exigem por eles um recompensa (e daí “ransom”). A partir de elaborados mecanismos de encriptação de dados, os ransomware bloqueiam o acesso do usuário a arquivos. Isso feito, o script exibe telas dando instruções para que usuários possam pagar, em geral em Bitcoins, para conseguir seus dados de volta. O problema é que o pagamento nem sempre resulta na recuperação dos arquivos.

Os primeiros vírus

Os primeiros vírus de computador foram criados como rotinas e programas que tinham a capacidade de autoreplicar-se (e daí o nome “vírus”) – Saiba mais em nosso post “O que é vírus de computador“. Contudo, até o começo dos anos 1980, esses scripts se mantinham dentro dos laboratórios de universidades.

Em 1982, entretanto, isso mudou. O chamado “Elk Cloner” seria o primeiro vírus de computador a infectar máquinas fora do ambiente de laboratório. A internet não existia, mas o Elk Cloner infactava o Apple DOS 3.3, sistema operacional dos computadores Apple II na época.

A era da internet trouxe, contudo, ameaças completamente diferentes e muito mais avançadas. Quanto mais digitalizamos nossa vida, maior essa ameaça se torna. Hoje, mesmo usuários residenciais correm o risco de ter seus dados, informações ou mesmo dinheiro desviado pela ação de pragas digitais.

Monitorando o uso

As ameaças digitais nos tempos da internet começaram com um objetivo mais simples: monitorar o uso de máquinas. Pequenos scripts foram inicialmente concebidos para que, uma vez instalados em sua máquina, pudessem enviar a terceiros dados sobre seu uso. Isso pode parecer pouco ameaçador, mas nessa categoria estão várias ameaças:

- Adwares

- System monitors

- Tracking cookies

- Scripts de acesso remoto

- Spywares

- Backdoors

- Keyloggers

Ao criar esse tipo de ameaça, o hacker ou idealizador está visando algum dado ou informação existente em seu computador para uso próprio. Esses scripts podem, por exemplo, capturar senhas que você digita por meio de keyloggers. Podem também oferecer a um hacker uma porta de entrada em sua rede, por meio de backdoors criados por worms como Mydoom ou Sobig, por exemplo.

Spywares e system monitors são usados para monitorar tudo aquilo que você faz. Esse tipo de informação favorece a propagação, por exemplo, de adwares – irritantes scripts que exibem publicidade.

Esse grupo de ameaças analisa o que você faz e separa, para os criadores, informações que possam ser usadas em benefício próprio.

Interrupção de serviços

Alguns malwares e também ações criminosas digitais são ameaças que visam outro objetivo: interromper ou colapsar um serviço. No caso de scripts maliciosos, esses malware são criados para “travar” o funcionamento de algo.

O ransomware é um exemplo clássico disso. Ao invadir uma máquina, ele encripta arquivos de sistema e paralisa o funcionamento de tudo, exigindo do usuário o pagamento de um “resgate” para restabelecer o sistema.

Mas não apenas scripts e malwares atuam desse modo. A interrupção de um serviço é o principal objetivo de alguns ataques de DdoS (um acrônimo em inglês para Distributed Denial of Service). A tradução é “ataque de negação de serviço”.

Nesses casos, hackers atuam enviando múltiplas requisições a um serviço da web – toneladas de e-mails, por exemplo. Ao fazê-lo, geram saturação dos recursos de um sistema e acabam o levando a um colapso.

Os ataques são feitos a partir de máquinas infectadas (“zombies”) com determinado malware. Com um comando, essas máquinas começam a distribuir requisições a um mesmo servidor, exaurindo seus recursos.

Roubo de identidade

Há ainda ameaças que visam apropriar-se da identidade digital de um ou mais usuários. Em termos de hacking, uma ameaça comum são os chamados ataques “brute força” (ou “força bruta”, em português).

Scripts são enviados de forma a tentar, de forma sistemática, acessar arquivos protegidos por senhas. Os scripts checam combinações até que a senha seja “acertada”.

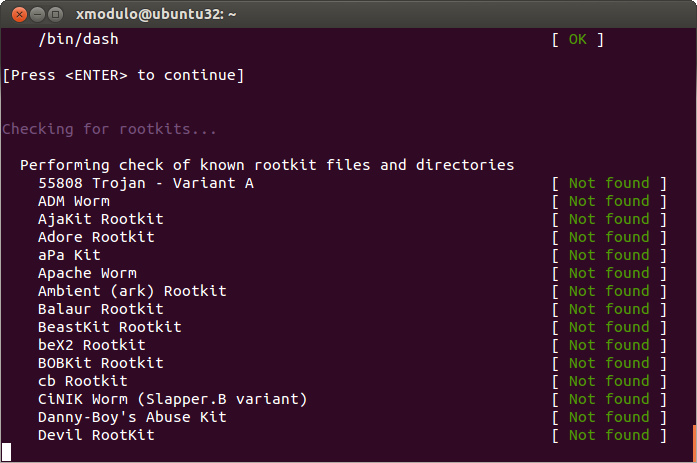

Contudo, muitos malwares são criados para realizar a mesma tarefas. Spybots que instalam-se em máquinas e salvam informações e hábitos, incluindo senhas do usuário e seus dados de perfil. Rootkits são uma ameaça comum nesse sentido também.

Usando uma isca

Finalmente, existe a prática do “phishing”. Esse tipo de ameaça funciona de modo razoavelmente simples, mas é um terror em grandes empresas.

Um spam, por exemplo, é enviado para usuários. Ele traz informações de que é preciso “autenticar” a conta bancária, por questões de segurança. O usuário é levado a clicar num link, que abre um formulário na web. Ali, requisita-se a digitação dos dados de conta, agência e senha bancária. Pronto, o usuário mordeu a isca e acaba de enviar todos os seus dados de acesso ao homebanking para o criminoso virtual.

Ameaças de longo prazo

Os bots ou botnets são uma ameaça interessante. Ao infectar computadores, esses programas maliciosos oferecem a um hacker a possibilidade de uso da máquina sem notificar ao usuário.

Às vezes, eles permanecem ali residentes e sem ação por meses. Quando o hacker formula um ataque de DdoS, por exemplo, ele envia comandos que sequestram os recursos de sua máquina e passam a utilizá-la como um zumbi, cumprindo funções indesejáveis.

Esses ataques de longo prazo deixam máquinas e redes “a postos”, para que sejam usadas por criminosos no momento certo. Como o objetivo é manter seu computador “na reserva”, os bots geralmente não criam sintomas ou ameaças durante o uso cotidiano.

Continua com duvidas, quer enviar uma sugestão, encontrou um erro ou algo que pode ser melhorado? Fale conosco através do [email protected].

Gostou? Curte, comenta, compartilha e deixa um recado para o nosso time aqui nos comentários abaixo!

Queremos dar crédito aos sites onde tiramos algumas ideias para a criação de nosso post. Afinal o conhecimento é compartilhado.

[wp-review id=””]