Fizemos um resumo dos principais pontos abordados no relatório State of XIoT Security: 1H 2022.

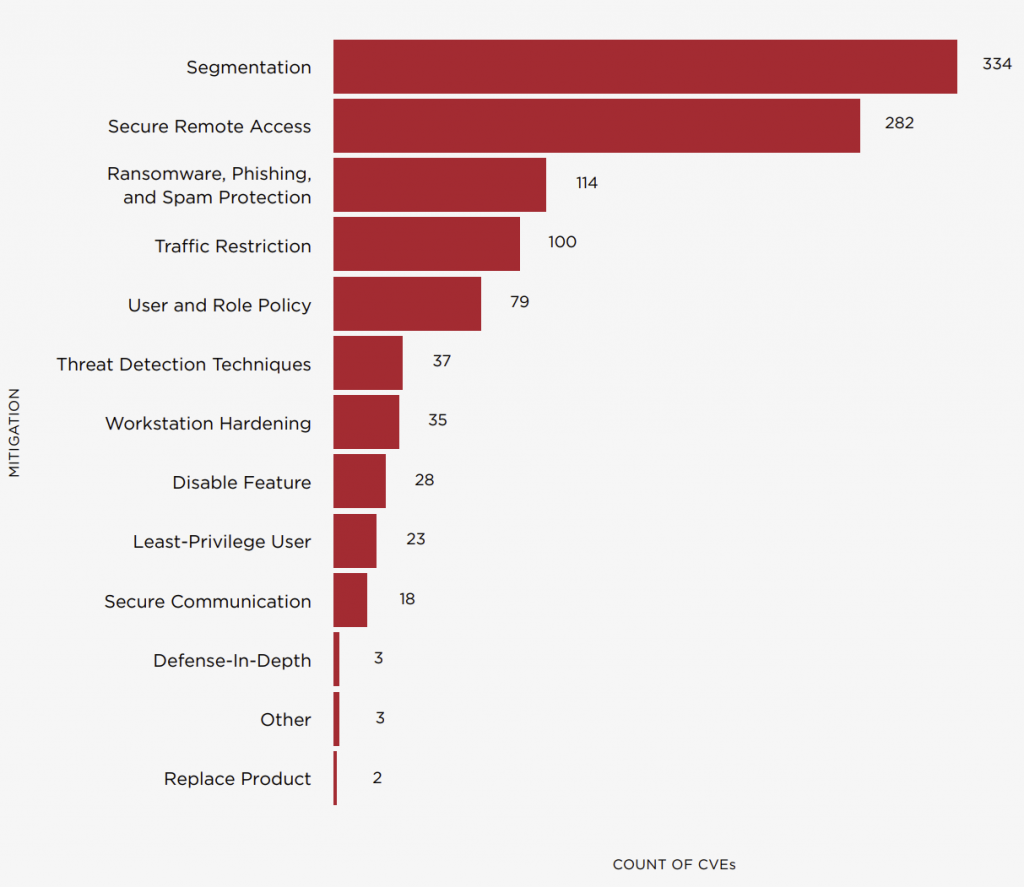

As mitigações costumam ser a única opção de remediação aberta aos defensores, devido aos desafios de correção de software e firmware que descrevemos. No entanto, apesar da dependência dos defensores de mitigações, os avisos de fornecedores ou alertas de grupos do setor, como o ICS-CERT, às vezes ficam aquém de suas recomendações de defesa em profundidade.

Remediação de Vulnerabilidades em dispositivos xIoT

Recomendações acionáveis, como bloquear portas específicas ou atualizar protocolos desatualizados, são importantes, mas deve-se observar que as práticas fundamentais devem estar em vigor antes que essas recomendações sejam efetivas.

Os dados do Team82 sobre as principais etapas de mitigação confirmam isso, certo. Por exemplo, a segmentação de rede é a etapa principal e deve ser uma consideração importante para os defensores antes de outras opções em nossa lista, incluindo higiene básica de segurança, como reconhecimento de ransomware (mitigações de phishing), restrição de tráfego, políticas baseadas em usuário e função e a princípio do menor privilégio.

A segmentação de rede é um controle importante, pois as lacunas de ar se tornam uma relíquia do passado e os perímetros se desgastam à medida que as empresas movem dados, aplicativos, infraestrutura e serviços para a nuvem. A segmentação provavelmente envolveria o zoneamento virtual que permite políticas específicas de zona que são adaptadas à engenharia e outras funções orientadas a processos ou, alternativamente, a separação entre o espaço público e os servidores PHI em instalações médicas. A segmentação anda de mãos dadas com o acesso remoto seguro, a segunda mitigação mais recomendada. O acesso remoto seguro envolve não apenas a separação de zonas críticas do restante das redes de TI e OT, mas também a proteção de sessões remotas por meio da adição de recursos de criptografia, autenticação e autorização

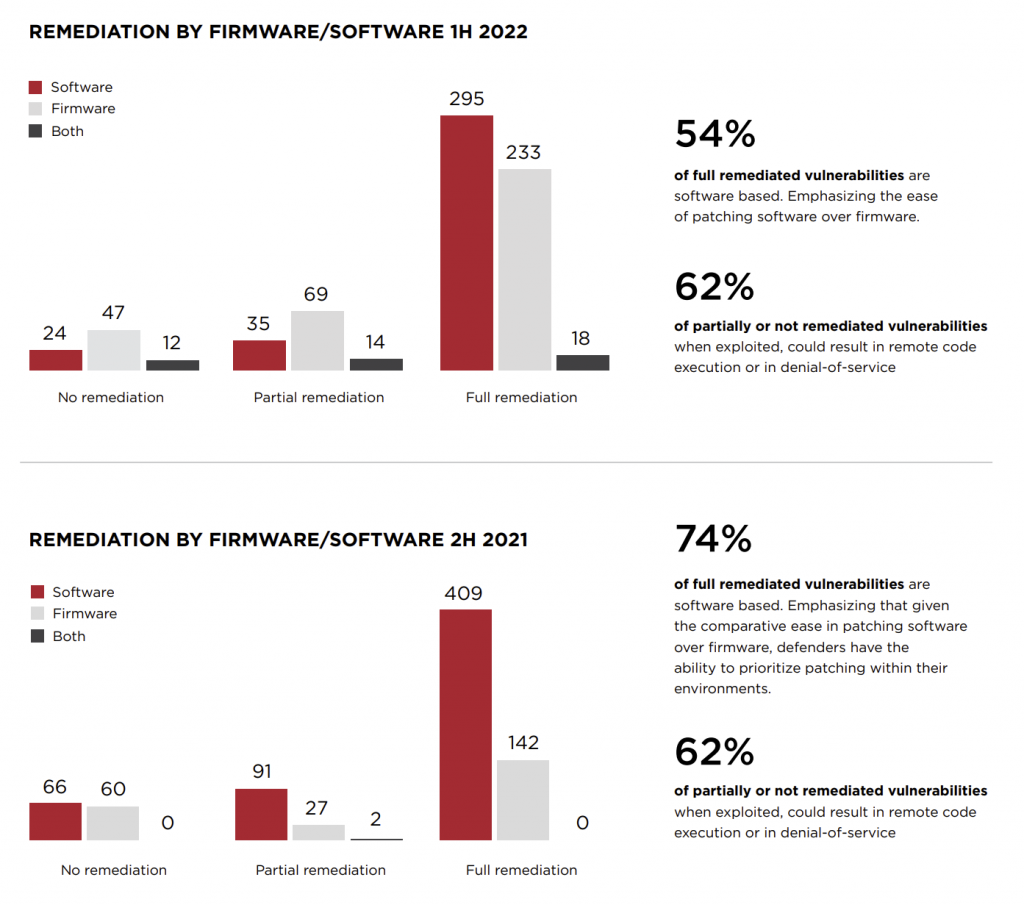

A disparidade entre vulnerabilidades baseadas em software e firmware também é aparente aqui, pois o número de opções completas de correção para falhas de firmware cresceu significativamente desde o relatório 2H 2021 do Team82.

Produtos em End-of-Life

40% das vulnerabilidades afetam produtos em fim de vida que não são mais suportados pelo fornecedor.

O fornecedor de segurança Forescout e CISA divulgaram às indústrias a descoberta de 56 vulnerabilidades em produtos de tecnologia operacional vendidos por 10 fornecedores. Em grande parte, as vulnerabilidades estavam enraizadas em práticas de design inseguras e prejudicadas por criptografia fraca, autenticação quebrada, atualizações de firmware inseguras e falhas que permitiam a execução remota de código em dispositivos ICS.

Apelidadas de OT:ICEFALL, as vulnerabilidades divulgadas foram um aviso de que a segurança dos sistemas ciber-físicos ainda está atrasada e, devido ao aumento da conectividade com aplicativos e sistemas críticos, a situação é quase intolerável.

Um refrão familiar paira sobre a divulgação do OT:ICEFALL, pois muitos desses dispositivos críticos nunca foram desenvolvidos com a conectividade de hoje em mente. Os protocolos proprietários aumentam a complexidade de projeto e remediação em torno do OT:ICEFALL.

Por fim, como o Forescout aponta, um invasor avançado tem uma vantagem distinta sobre os defensores e precisa apenas de um número relativamente curto de meses para fazer engenharia reversa desses protocolos, encontrar vulnerabilidades exploráveis, desenvolver e implantar explorações contra um alvo.

END-OF-LIFE EXPLOITABILITY

- 78% das vulnerabilidades publicadas que afetam o fim da vida útil podem ser exploradas por meio de um vetor de ataque de rede

- 65% das vulnerabilidades publicadas permitem que um invasor execute a execução remota de código ou ataques de negação de serviço

- 15% das vulnerabilidades publicadas em produtos em fim de vida afetam dispositivos de Nível 1 no Modelo Purdue para ICS

Distribuição de vetores de ataque xIoT

Os usuários confiam amplamente em duas estruturas ao priorizar a correção de vulnerabilidades:

- CVSS: O Common Vulnerability Scoring System é uma estrutura de pontuação usada para ilustrar a gravidade e as características das vulnerabilidades.

- CWE: Common Weakness Enumeration é uma especificação usada para descrever a causa das vulnerabilidades de software e firmware.

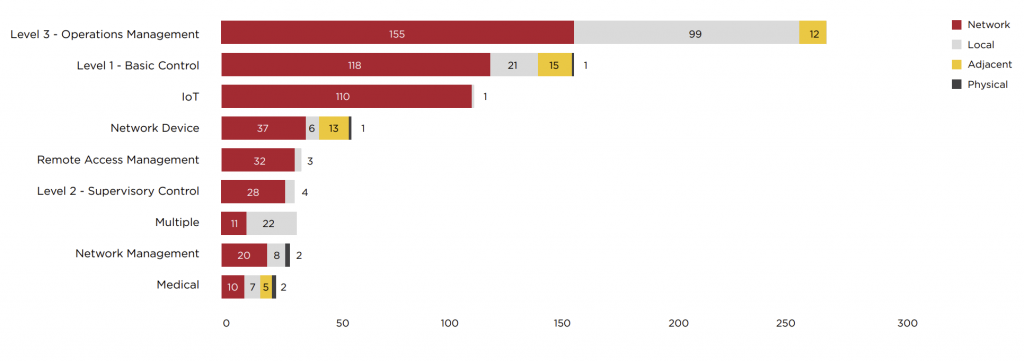

As vulnerabilidades do XIoT podem ser direcionadas remotamente pela rede, localmente com acesso físico a dispositivos ou componentes de rede e adjacentemente por um invasor com uma base em uma rede local que não esteja no mesmo segmento de rede que o dispositivo de destino.

Os ataques no vetor de ataque local caíram de 31% no relatório do Team82 do 2S 2021, enquanto os ataques na rede aumentaram 7%. Ataques locais podem exigir algum tipo de interação do usuário para explorar vulnerabilidades, certo.

Esses ataques incluem táticas de engenharia social, como phishing ou spam, para permitir que um invasor ganhe uma posição inicial na rede. A conscientização e a proteção contra essas táticas são críticas. Durante o 1º semestre de 2022, o vetor de ataque de rede é dominante em todas as categorias de famílias de produtos.

Disponibilidade

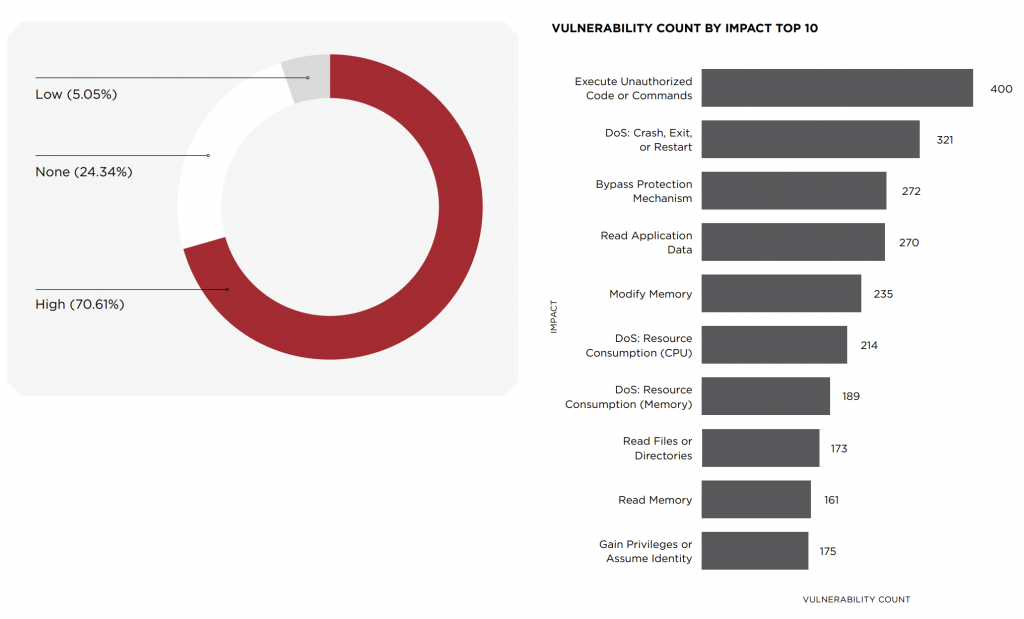

A disponibilidade é a métrica de impacto mais aplicável às vulnerabilidades do dispositivo XIoT. Embora tecnicamente relevante para qualquer tipo de rede, a tríade da CIA que inclui confidencialidade e integridade nem sempre abrange o que são, sem dúvida, as duas variáveis de risco mais importantes para XIoT: confiabilidade e segurança

Quase três quartos das vulnerabilidades no conjunto de dados do 1º semestre de 2022 do Team82 têm um alto impacto na disponibilidade do sistema e do dispositivo.

A lista à direita ilustra ainda mais o impacto potencial na disponibilidade, confiabilidade e segurança dos sistemas XIoT causados por vulnerabilidades no conjunto de dados Team82 do 1S 2022.

Recomendações de Medidas de Segurança xIoT

Recomenda essas medidas de segurança em resposta às tendências de vulnerabilidade que estamos compartilhando neste relatório.

Segmentação de rede

A segmentação é de longe a campeã das recomendações de mitigação de XIoT. Nas redes OT, a segmentação tem sido um elemento de segurança, pois os operadores a usam para limitar o acesso externo e interno a sistemas e recursos críticos.

As redes air-gapped têm sido a prática de segurança de fato para manter os dispositivos de campo e os sistemas de gerenciamento livres de conexões externas. No entanto, está perdendo popularidade rapidamente, pois OT, dispositivos médicos e sistemas incorporados que executam dispositivos IoT são conectados à Internet e gerenciados por meio da nuvem.

Os usuários são incentivados a segmentar virtualmente os ativos e priorizar a segmentação:

- Segmente as redes virtualmente e configure-as de forma que possam ser gerenciadas remotamente.

- Crie políticas específicas de zona que sejam adaptadas à engenharia e outras funções orientadas a processos.

- Reserve a capacidade de inspecionar o tráfego e protocolos específicos de OT, Medical e IoT para detectar e defender contra comportamentos anômalos.

Acesso remoto seguro

A administração remota de dispositivos XIoT é comum para analistas de segurança internos e gerentes de rede, bem como para fornecedores e contratados terceirizados. Estrategicamente, as organizações devem gerenciar cuidadosamente os privilégios de dispositivos médicos, sistemas de controle industrial – em particular, dispositivos de campo e sistemas em níveis de gerenciamento do Modelo Purdue para ICS – e outros sistemas XIoT

O acesso remoto seguro que simplifica o acesso a funcionários internos e terceiros, estende uma abordagem de confiança zero aos privilégios e oferece recursos de auditoria e resposta é essencial para reduzir o tempo médio de reparo.

Os profissionais de segurança são encorajados a fazer o seguinte:

- Use uma implementação de confiança zero para ajudar a reduzir o tempo de inatividade, garantir a disponibilidade e a entrega do serviço.

- Verifique se as versões da VPN estão corrigidas e até as versões atuais

- Monitore conexões remotas, principalmente aquelas para redes OT, dispositivos ICS, equipamentos médicos críticos, servidores e-PHI e dispositivos IoT críticos.

- Imponha permissões de acesso de usuário granular e controles administrativos seguindo o princípio de privilégio mínimo.

Gerenciar riscos da nuvem

A eficiência do processo é um motivo comercial dominante para conectar dispositivos e sistemas XIoT à Internet e gerenciá-los a partir da nuvem. Isso traz análises aprimoradas que melhoram a eficiência operacional e a usabilidade; também traz riscos que devem ser gerenciados.

Muitos dispositivos XIoT, especialmente aqueles dentro do OT, não são mais air-gapped e, portanto, têm uma superfície de ataque muito maior. Os atores de ameaças podem ver uma oportunidade de atacar vulnerabilidades expostas pela conectividade em escala.

O gerenciamento de riscos em redes OT gerenciadas em nuvem pode ser dividido em vários aspectos de segurança, certo, profissionais de segurança e empresas de ICS devem fazer o seguinte:

- Segurança de Dados: Criptografia e Comunicação Segura

- Autenticação e Gerenciamento de Identidade

- Definição de responsabilidades

Fale com um especialista

A Tripla possui um time capacitado para auxiliar sua empresa a gerenciar vulnerabilidades com efetividade e com isso ajudar na elaboração de uma estratégia de segurança altamente eficaz ao seu negócio. Possuimos parceria com as principais soluções de gestão de vulnerabilidade xIOT do mercado. Fale com um especialista.