Entenda o que é trojan, como funciona e principalmente como se proteger dessa ameaça.

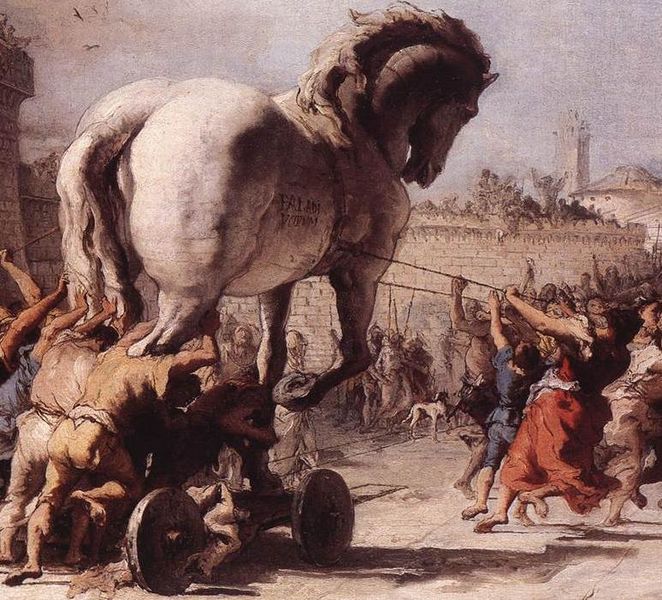

O famoso Cavalo de Troia. Essa é a chave para entender o que é trojan. Essa ameaça virtual tem muito em comum com a história. Se você lembrar da história, os gregos usaram um cavalo de madeira, diz-se, para invadir a cidade de Troia.

Enviado como um presente, o cavalo na verdade estava repleto de soldados gregos em seu interior. Durante a noite, depois que troianos levaram o cavalo até dentro de sua cidade, gregos dentro dele abriram os portões, permitindo que exércitos saqueassem a cidade.

Bem, agora você pode estar se perguntando o que isso tem a ver com malwares ou segurança da informação.

É simples: o trojan funciona exatamente desse modo.

Diferenças

Os trojans são essencialmente diferentes de vírus, worms e outros tipos de malware. À priori, eles não criam cópias de si mesmos. Eles precisam ser instalados no computador alvo.

A expressão cavalo de Troia se dá porque tais programas geralmente apresentam-se de um modo, mas têm objetivos totalmente diferentes. Por exemplo, podem ser inclusive “vendidos” ao usuário como sendo um software de antimalware, quando são exatamente o contrário.

Uma vez instalados, muitos cavalos de Troia ou trojans têm um potencial extremamente destrutivos. Eles podem fornecer controle completo do sistema a outro usuário ou mesmo destruir dados após algum tempo, por meio de algum comando.

Funcionamento básico

Os trojan atuais funcionam em duas partes: o servidor e o cliente. O servidor do trojan instala-se no computador alvo e permanece oculto. Em geral, ele opera dentro de outro arquivo que é aparentemente legítimo.

Quando executado o programa, o computador alvo torna-se um pequeno servidor e o acesso é concedido a um cliente remoto. Esse cliente passa a poder enviar instruções e requisições ao computador da vítima.

O tipo específico de ação desse malware permite que ele comprometa o computador do usuário por meio de praticamente qualquer ferramenta:

- Executáveis baixados diretamente da internet

- Executáveis e arquivos anexos em e-mails

- Arquivos enviados por softwares de mensagens e redes sociais

- Links maliciosos enviados diretamente ao usuário

- Programas que gerem fluxo de dados e atualizações

Quais são os tipos de trojan?

Há diferentes tipos de trojan, classificados de acordo com as ações maliciosas que costumam executar ao infectar um computador. Alguns destes tipos são:

- Trojan Downloader: instala outros códigos maliciosos, obtidos de sites na Internet.

- Trojan Dropper: instala outros códigos maliciosos, embutidos no próprio código do trojan.

- Trojan Backdoor: inclui backdoors, possibilitando o acesso remoto do atacante ao computador.

- Trojan DoS: instala ferramentas de negação de serviço e as utiliza para desferir ataques.

- Trojan Destrutivo: altera/apaga arquivos e diretórios, formata o disco rígido e pode deixar o computador fora de operação.

- Trojan Clicker: redireciona a navegação do usuário para sites específicos, com o objetivo de aumentar a quantidade de acessos a estes sites ou apresentar propagandas.

- Trojan Proxy: instala um servidor de proxy, possibilitando que o computador seja utilizado para navegação anônima e para envio de spam.

- Trojan Spy: instala programas spyware e os utiliza para coletar informações sensíveis, como senhas e números de cartão de crédito, e enviá-las ao atacante.

- Trojan Banker ou Bancos: coleta dados bancários do usuário, através da instalação de programas spyware que são ativados quando sites de Internet Banking são acessados. É similar ao Trojan Spy porém com objetivos mais específicos.

Como se precaver

Um sistema completo de antimalware ou endpoint protection é, sem dúvida, a melhor forma de garantir proteção contra esse tipo de ameaça. Entretanto, há algumas ações que, mesmo sem tais programas, podem reduzir o risco de exposição.

A maioria dos trojan ingressa no computador da vítima por meio de arquivos executáveis. Esses arquivos possuem algumas extensões específicas, que devem ser evitadas em anexos ou downloads suspeitos, entre elas:

- .EXE

- .BAT

- .CMD

- .JS

- .SCR

O bloqueio a programas que possuam essas extensões e nenhum certificado ou certificados não confiáveis reduz de maneira considerável o risco associado aos trojan. Há ainda alguns tipos específicos de trojan, que reagem de modo diferente ao serem instalados nas máquinas das vítimas. Veremos eles em mais detalhes em outro artigo sobre o assunto.

Continua com duvidas, quer enviar uma sugestão, encontrou um erro ou algo que pode ser melhorado? Fale conosco através do [email protected].

Gostou? Curte, comenta, compartilha e deixa um recado para o nosso time aqui nos comentários abaixo!

Queremos dar crédito aos sites onde tiramos algumas ideias para a criação de nosso post. Afinal o conhecimento é compartilhado.

[wp-review id=”10119″]