Por que um rootkit constitui uma ameaça tão grande? Entenda como esses “kits” podem prejudicar sua máquina e sua empresa sem que você saiba.

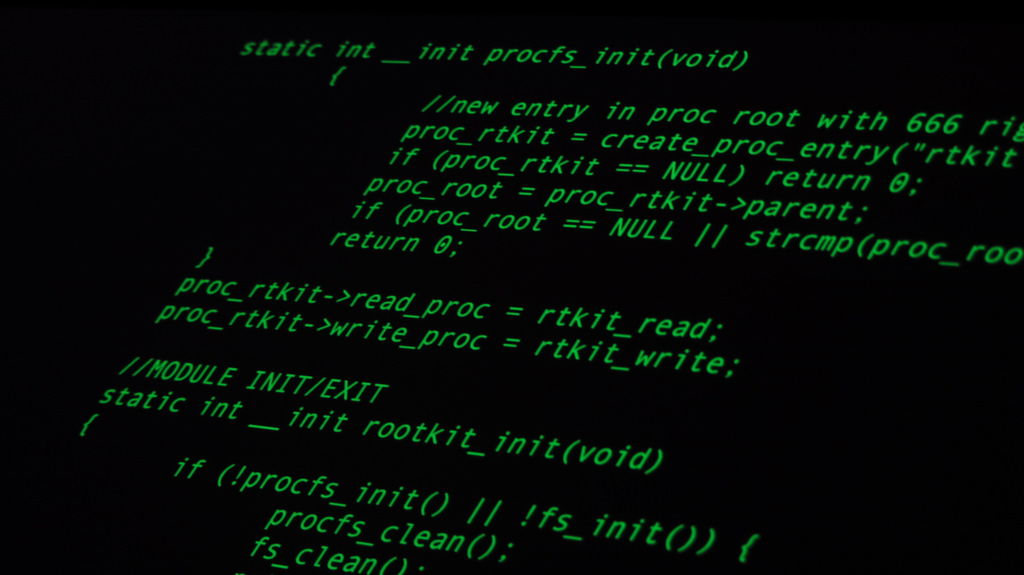

O que é um rootkit? Basicamente é um programa de computador ilegal projetado para fornecer acesso privilegiado contínuo a um computador e esconder sua presença. O termo rootkit é uma conexão das duas palavras “root” e “kit”. Originalmente, um rootkit era uma coleção de ferramentas que habilitava o acesso no nível de administrador a um computador ou rede.

A termo “root” refere-se à conta de administração em sistemas Unix e Linux, e “kit” refere-se aos componentes de software que implementam a ferramenta. Atualmente, os rootkits geralmente estão associados a malwares – como trojans, worms, vírus – que escondem sua existência e ações dos usuários e outros processos do sistema.

Confusão por excesso

O rootkit é, quase sempre, constituído por um conjunto de aplicativos ou aplicações. Daí sua denominação de “kit”. O que ocorre é que essas várias aplicações podem esconder, entre o mix de funcionalidades e arquivos executáveis, um vírus ou malware.

A junção com aplicativos que de fato funcionam e o fato dos malware relacionados aos rootkits maliciosos operarem em camadas inferiores dentro do sistema os torna quase indetectáveis.

Programas de antimalware buscam registros e assinaturas de vírus e malwares no sistema. Contudo, nem todos realizam análises tão profundas e, dentro dos rootkits, assinaturas legítimas podem ocultar registros maliciosos aqui e ali.

O que um Rootkit pode fazer?

Um rootkit permite que alguém mantenha comando e controle sobre um computador sem o usuário/proprietário do computador fique sabendo. Uma vez que um rootkit foi instalado, o controlador do rootkit tem a capacidade de executar remotamente arquivos e alterar as configurações do sistema na máquina host. Um rootkit em um computador infectado também pode acessar arquivos de log e espionar o uso legítimo do proprietário do computador.

Modos de infecção

Os rootkits utilizam várias táticas para infectar computadores. Geralmente operam como se fossem drivers para fins específicos. Por exemplo, muitas páginas que exibem vídeos ou permitem aos usuários que os baixem exigem, uma vez que tentamos acessar o conteúdo, a instalação de drivers específicos para “visualização”.

Em grande parte, esses sistemas até permitem que o vídeo seja baixado ou visto, porém deflagram uma infecção em sua máquina. E pode estar certo: será muito difícil se livrar dela.

Rootkits também podem ser acionados por e-mail, quando o usuário clica em links maliciosos, ou serem servidos como resultado de um trojan.

Exemplos de Rootkit conhecidos

- Lane Davis e Steven Dake – escreveu o primeiro rootkit conhecido no início da década de 1990.

- NTRootkit – um dos primeiros rootkits maliciosos direcionados ao sistema operacional Windows.

- HackerDefender – este Trojan alterou/aumentou o sistema operacional em um nível muito baixo de chamadas de funções.

- Machiavelli – o primeiro rootkit que visava o Mac OS X apareceu em 2009. Este rootkit cria chamadas de sistema escondidas e threads de kernel.

- Greek wiretapping – em 2004/05, intrusos instalaram um rootkit que visava o AX PBX da Ericsson.

- Zeus, identificado pela primeira vez em julho de 2007, é um cavalo de Tróia que roubou informações bancárias pelo log e a captura de teclas no navegador.

- Stuxnet – o primeiro rootkit conhecido para sistemas de controle industrial

- Flame – um malware de computador descoberto em 2012 que ataca computadores que executam o sistema operacional Windows. Pode gravar áudio, capturas de tela, atividade de teclado e tráfego de rede

Conseguimos notar que estamos mais vulneráveis que imaginamos. Podem existir ameaças até em aplicações que pensamos ser boas. Pensando nisso, sugerimos a leitura de dois posts, “O que é Firewall-UTM?”´e “Funcionalidades do Endpoint Protection“.

Continua com duvidas, quer enviar uma sugestão, encontrou um erro ou algo que pode ser melhorado? Fale conosco através do [email protected].

Gostou? Curte, comenta, compartilha e deixa um recado para o nosso time aqui nos comentários abaixo!

[wp-review id=””]