Fizemos um resumo dos principais pontos abordados no relatório State of XIoT Security: 1H 2022.

O Team82 reformulou seu relatório semestral para compreender as vulnerabilidades que estão sendo divulgadas e corrigidas na Extended Internet of Things (XIoT). XIoT é o termo genérico para dispositivos ciberfísicos conectados em ambientes de IoT empresariais industriais, de saúde e comerciais.

Depois de mais de 20 anos conectando coisas à internet, atingimos uma massa crítica em que a comida que comemos, a água que bebemos, os elevadores que usamos e o petróleo e o gás que aquecem nossas casas dependem de códigos de computador. Os sistemas ciberfísicos de hoje estão diretamente ligados aos resultados no mundo físico e, apesar dos avanços na tecnologia que nos permitem trazer novas eficiências a esses serviços, a segurança cibernética continua atrasada.

Para avaliar adequadamente o risco nesses setores críticos, os tomadores de decisão devem ter um instantâneo completo do cenário de vulnerabilidades e, assim, priorizar e mitigar (ou remediar) sistemas de missão crítica antes que eles afetem a segurança pública, a saúde do paciente, redes inteligentes e serviços públicos, e mais.

Vulnerabilidade dos Sistemas XIoT

O relatório State of XIoT Security é a análise contextual de segurança cibernética da Claroty. Os dados apresentados nesta edição do relatório abrangem os primeiros seis meses de 2022 e esclarecem as principais tendências e ações recomendadas que você pode aplicar em sua empresa. Gerentes de segurança, proprietários e operadores de ativos e analistas de TI recém-incumbidos de proteger tecnologia operacional, IoT, dispositivos médicos conectados e automação predial, por exemplo, devem compartilhar e usar este relatório como um recurso. O relatório apresenta não apenas dados de vulnerabilidade, mas também o contexto necessário em torno desses problemas críticos para avaliar o risco e priorizar a correção. Vamos destacar algumas dessas tendências que dominaram o 1S 2022:

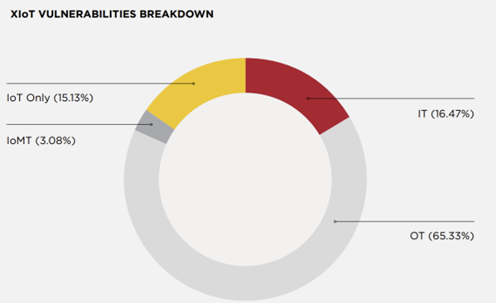

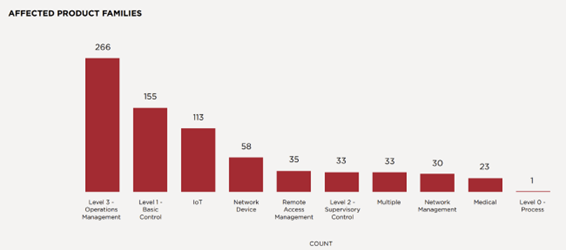

Os números no gráfico abaixo são bastante reveladores. Primeiro, vemos que a porcentagem de vulnerabilidades divulgadas em dispositivos conectados e incorporados à Internet das Coisas (IoT) é de 15%; esse é um aumento significativo em relação ao último relatório do Team82, que cobriu o segundo semestre de 2021, quando a IoT estava em 9% de todas as vulnerabilidades. Pesquisadores de segurança, sejam independentes ou baseados em fornecedores, como o Team82, e os próprios fornecedores estão examinando profundamente a segurança dos dispositivos conectados. Dispositivos de IoT – incluindo câmeras de vigilância, roteadores, equipamentos de casa inteligente – geralmente não suportam tecnologia de segurança forte, como criptografia, ou ainda contêm credenciais padrão de fábrica que podem ser usadas para transformar esses dispositivos em botnets ou obter acesso mais profundo à rede. Esses números são significativos e indicam que as empresas estão inclinadas a corrigir essas vulnerabilidades e têm interesse em ficar à frente das explorações disponíveis publicamente.

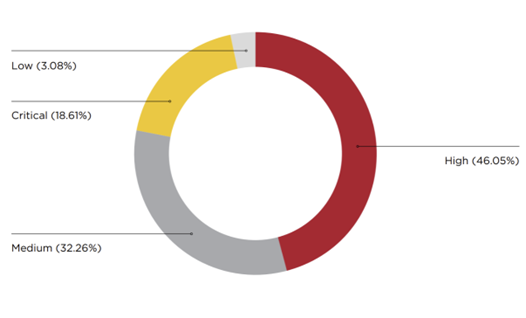

Quantidade de Vulnerabilidade xIoT e grau de criticidade

Durante o primeiro semestre de 2022, foram publicadas 747 vulnerabilidades XIoT afetando 86 fornecedores de tecnologia industrial, de saúde e comercial.

A grande maioria das vulnerabilidades XIoT tem pontuações CVSS que são críticas (19%) ou de alta gravidade (46%).

Embora o número de vulnerabilidades publicadas seja relativamente estável em relação ao último relatório do Team82, ainda existem, em média, 125 vulnerabilidades por mês que estão sendo publicadas e abordadas nos setores que compõem o XIoT

O Team82 divulgou 44 vulnerabilidades que afetam 11 fornecedores, elevando o número total de vulnerabilidades divulgadas para 335.

Vamos falar sobre firmware

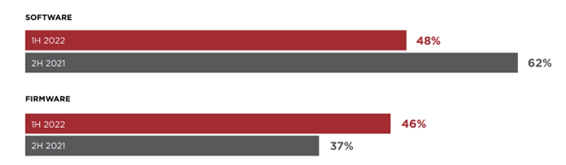

Em relatórios anteriores, o Team82 discutiu os desafios relevantes na atualização de firmware em domínios industriais, bem como em sistemas embarcados, dispositivos médicos e outros domínios. Tradicionalmente, menos correções são disponibilizadas para lidar com vulnerabilidades de firmware. Os ciclos de atualização de firmware são mais longos e, quando atualizados, os dispositivos de rede geralmente são abordados com mais frequência do que os dispositivos IoT ou aqueles no nível de controle básico do modelo Purdue para ICS.

Os fornecedores priorizam a correção de software em vez de firmware porque os ciclos de atualização são mais rápidos e os operadores podem aproveitar as janelas de manutenção regular para instalar correções de software, principalmente para aplicativos críticos. No primeiro semestre de 2022, vimos um pouco de reversão dessa tendência, em que as vulnerabilidades de firmware publicadas estão quase no mesmo nível das vulnerabilidades de software, ao contrário do relatório do segundo semestre de 2021, quando havia quase uma disparidade de 2 para 1 entre vulnerabilidades de software e bugs de firmware .

Notícias ainda melhores podem ser encontradas no número total de vulnerabilidades de firmware totalmente corrigidas no conjunto de dados do 1º semestre de 2022. Vemos um crescimento significativo em relação ao último relatório com 233 falhas de firmware totalmente corrigidas pelos fornecedores e outras 69 onde a correção parcial foi fornecida.

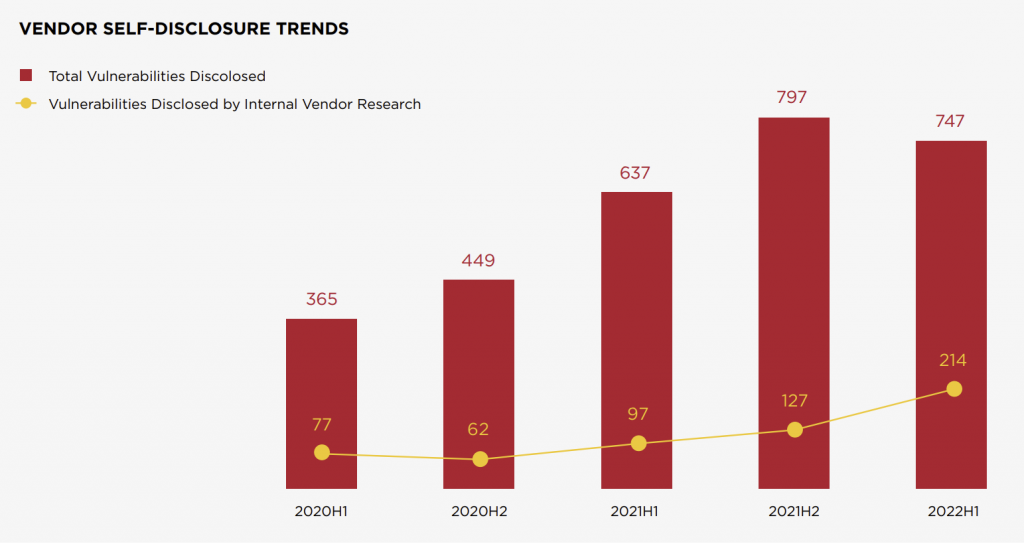

De olho nas auto-divulgações do fornecedor

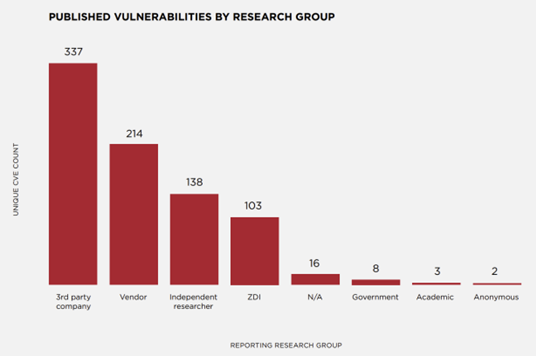

Pela primeira vez, as auto-revelações de fornecedores superaram as empresas de pesquisa independentes como os segundos mais prolíficos repórteres de vulnerabilidade. Os fornecedores responderam por 214 CVEs publicados no primeiro semestre de 2022, ficando atrás apenas de empresas de segurança terceirizadas, que relataram 337. Os 214 CVEs publicados quase dobram o total no relatório do segundo semestre de 2021 do Team82 de 127.

Durante anos, o Team82 tem estado vigilante não apenas para encontrar vulnerabilidades em software e firmware industrial e IoT, mas também em garantir um ecossistema mais seguro. Essa vigilância inclui melhorar as divulgações coordenadas com fornecedores e ajudar organizações menores e com menos recursos a estabelecer os fundamentos de um programa de divulgação de vulnerabilidades.

As equipes de segurança e proteção de produtos de fornecedores surgiram com mais frequência, e os números no conjunto de dados do Team82 para o 1º semestre de 2022 estão começando a confirmar isso, como você verá na seção “Origem das vulnerabilidades XIoT” deste relatório.

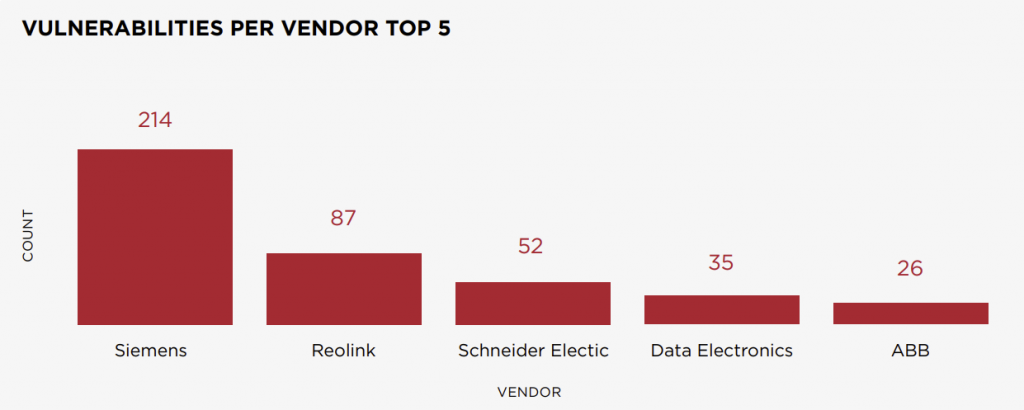

Vulnerabilidades xIoT por fabricante em 2022

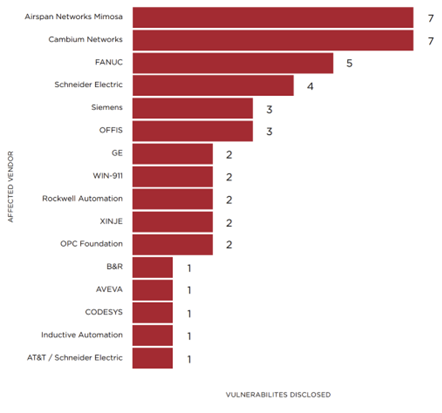

O trabalho diligente da Team82 para proteger o ecossistema XIoT está mostrando benefícios distintos que serão ilustrados ao longo deste post. Nos primeiros seis meses deste ano, o Team82 divulgou mais de 40 vulnerabilidades de OT, IoT corporativa e dispositivos/protocolos médicos que afetam 16 fornecedores de tecnologia.

Embora os fornecedores de automação ainda dominem as divulgações de vulnerabilidades no conjunto de dados do Team82, surgiram mais IoT empresariais e fornecedores no espaço de saúde.

Quebrando as divulgações de vulnerabilidades do Team82 44 1H 2022, gerenciamento de rede e dispositivos Purdue Model Level 3 (historiadores, estações de trabalho de engenharia).

A maior vitória pode estar na crescente maturidade dos programas de divulgação de vulnerabilidades dos fornecedores com os quais o Team82 coordenou divulgações. O Team82 está interagindo com mais fornecedores que estabeleceram equipes de resposta a emergências de produtos, páginas da Web dedicadas em seus sites à segurança do produto que incluem endereços de e-mail para relatórios de vulnerabilidades e disponibilizaram uma chave PGP pública para troca segura de informações confidenciais sobre falhas de segurança. Escrevemos mais sobre isso aqui: “Compreendendo e aprimorando o processo de divulgação e publicação de vulnerabilidades XIoT”.

Familia de Produtos afetadas

As vulnerabilidades em dispositivos IoT aumentaram desde o relatório 2H 2021 do Team82, ficando atrás apenas dos dispositivos de Gerenciamento de Operações e Controle Básico OT. Como no último relatório do Team82, a maioria das vulnerabilidades publicadas afeta dispositivos no nível de Gerenciamento de Operações (Nível 3) do Modelo Purdue, como servidores Historian ou OPC; essas vulnerabilidades também são amplamente baseadas em software.

Cerca de 25% das vulnerabilidades divulgadas afetam os níveis de Controle Básico (Nível 1) e Controle Supervisório (Nível 2) do Modelo Purdue. As explorações nesse nível geralmente são baseadas em firmware e podem permitir que um invasor atinja níveis mais baixos e afete o próprio processo, tornando-os um alvo atraente.

Com a impossibilidade de patching ao longo do tempo, principalmente no firmware do dispositivo de Nível 1, é recomendável investir em segmentação, proteção de acesso remoto e proteção do nível de Controle Supervisório por causa de seus links para o nível de Controle Básico.

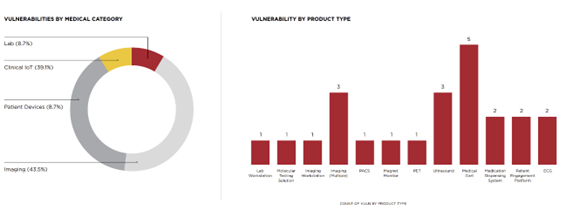

Vulnerabilidades em dispositivos médicos conectados, conhecidos como internet das coisas médicas (IoMT), por sua vez, surgiram no conjunto de dados do Team82, principalmente entre os sistemas de imagem e os protocolos que os suportam, como o padrão de comunicação DICOM.

Vulnerabilidades em dispositivos médicos de IoT

Várias falhas em dispositivos clínicos de IoT – como carrinhos médicos, sistemas de dispensação e aplicativos de envolvimento de pacientes – também foram publicadas no primeiro semestre de 2022, assim como problemas de segurança encontrados em dispositivos de pacientes e ferramentas de laboratório clínico.

Origem das Descobertas de Vulnerabilidade XIoT

Como mencionamos na seção Team82 deste relatório, mais fornecedores de OT, IoT e IoMT estão estabelecendo programas de divulgação de vulnerabilidades do que nunca. As empresas estão formalizando um meio de aceitar relatórios de vulnerabilidades de equipes de pesquisa como o Team82, dedicando recursos à triagem de relatórios de bugs, melhorando o relacionamento e a comunicação com as equipes de pesquisa e fechando as janelas de exposição para os usuários desde quando os bugs são descobertos e relatados quando uma correção ou mitigação é disponibilizada.

O número de fornecedores afetados aumentou quatro vezes em relação ao relatório do segundo semestre de 2021 e está a caminho de superar o total de fornecedores afetados em 2021. Team82 atribui vários fatores a isso; é importante entender que a pesquisa de vulnerabilidades XIoT continua a crescer e amadurecer à medida que os fornecedores lidam com vulnerabilidades em produtos nunca projetados para serem conectados à Internet.

Fornecedores líderes de mercado, como Siemens e ABB, estão entre os cinco principais fornecedores mais afetados. Essas empresas de automação criam produtos em todo o espectro XIoT e, em conjunto, estabeleceram equipes de segurança de produtos que trabalham em estreita colaboração com pesquisadores externos para encontrar e corrigir todas as vulnerabilidades. O Team82 estabeleceu parcerias de pesquisa com muitos desses fornecedores, bem como com outros que estão nutrindo equipes internas de segurança e resposta recém-formadas, contribuindo para um ecossistema amplamente mais seguro.Destaca-se a ascensão da Reolink ao segundo lugar na lista de fornecedores afetados. A Reolink é uma fornecedora de câmeras de segurança e vigilância conectadas, uma das famílias de produtos mais afetadas com vulnerabilidades publicadas no 1S de 2022.

Conheça nossos serviços

A Tripla possui um time capacitado para auxiliar sua empresa a gerenciar vulnerabilidades com efetividade e com isso ajudar na elaboração de uma estratégia de segurança altamente eficaz ao seu negócio.

Continuação: Mitigação e Remediação de Vulnerabilidades em dispositivos xIoT